第一次参加 CTF 比赛,虽然水,但 Writeup 还是要写的。(不然没有奖金)

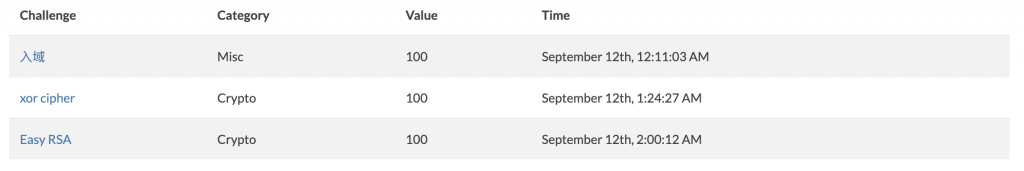

- 入域:一道快乐的送分题

得到 flag:THUCTF{Welcome_To_THUCTF2019}

早上 7 点起床,发现大佬 mcfx 已经提交了三道题,于是决定沿着他的路径做题。

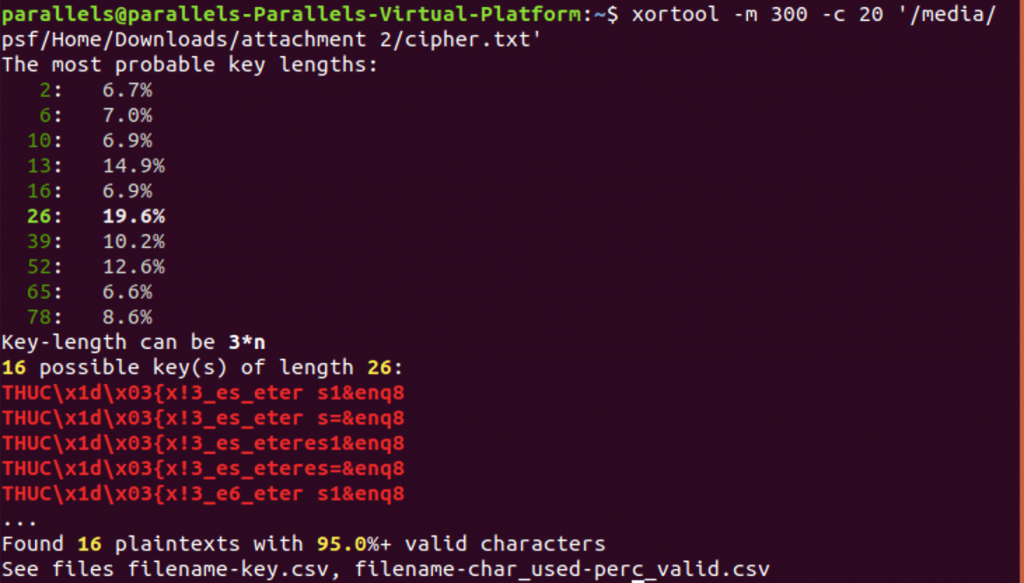

2.xor cipher

Google 一下,发现是异或密码,找到相关文章:CTF 题目中 XOR 加密解法脚本 和相关题目 问鼎杯 CTF writeup,安装 xortool(为了正常运行还装了 ubuntu 虚拟机)

大约得到 THUCTF{xor_es_eteres=&enq},还需要进一步处理。

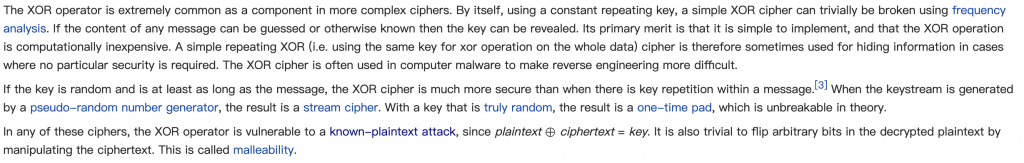

得到初步解密的结果,找到原文:Wikiped – XOR cipher

现在已知明文和密文,只需求解密钥,由异或运算性质 A⨁B=C⇒A⨁C=B 或 B⨁C=A,再对明文和密文进行一次异或运算即得 flag。下面是加密

#!/usr/bin/python

key = 'THUCTF{xo3_1s_1terestr1nq}'

flag = ''

with open('cipher.txt') as f:

con = f.read()

for i in range(len(con)):

flag += chr(ord(con[i]) ^ ord(key[i%26]))

f = open('flag.txt', 'w')

print(flag)

f.write(flag)

f.close()

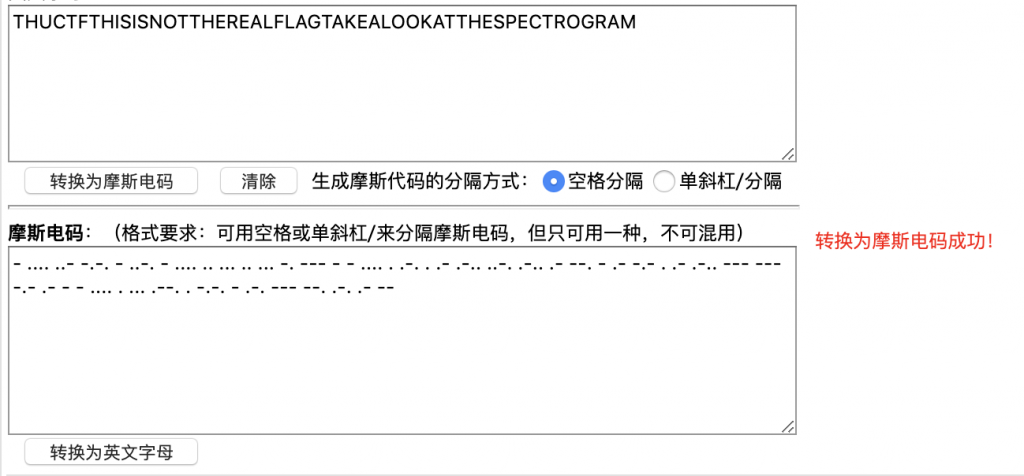

3.ListenToMe

然后去听原始音频,发现是摩尔斯电码,解密后得到:

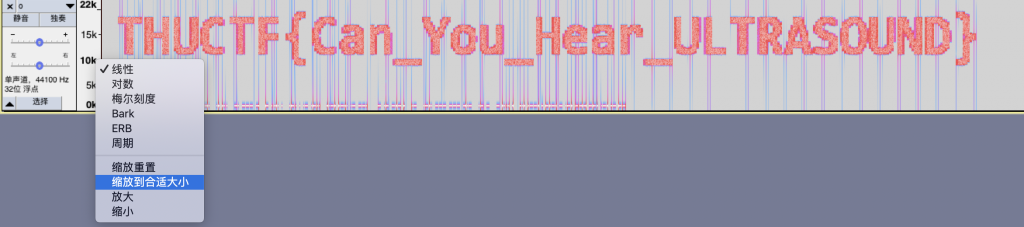

还是我去看 Spectrogram 频谱图…

又自己折腾了一会儿 Audacity,发现要

THUCTF{Can_You_Hear_UlTRASOUND}

THUCTF{Can_You_Hear_UlTRASOUND}

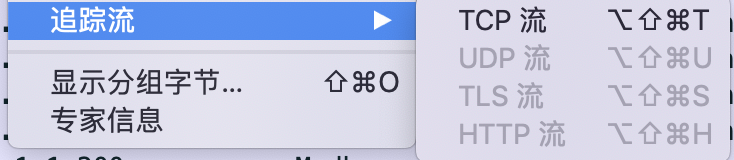

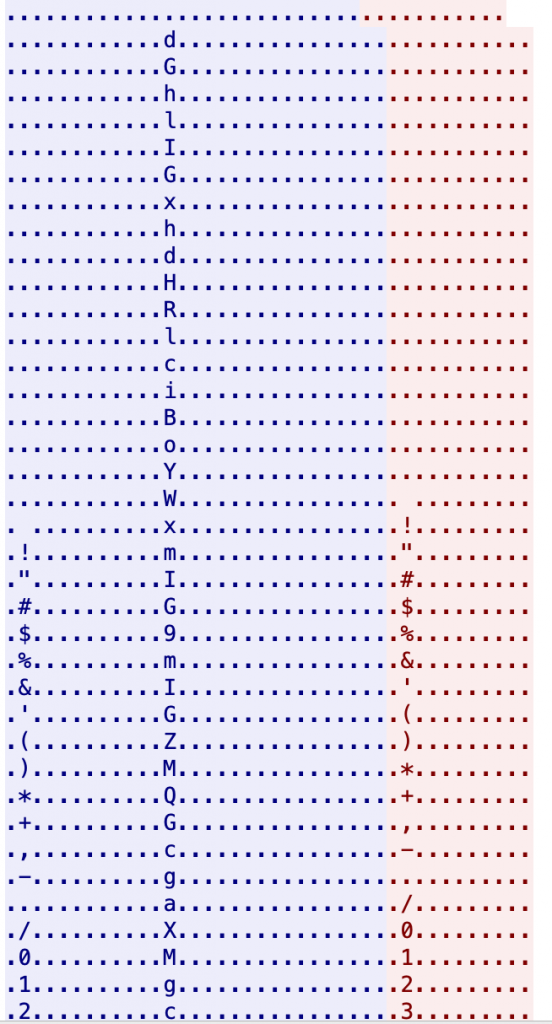

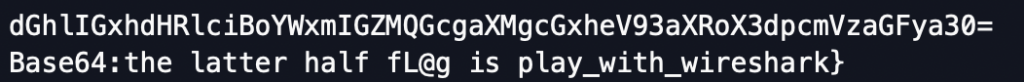

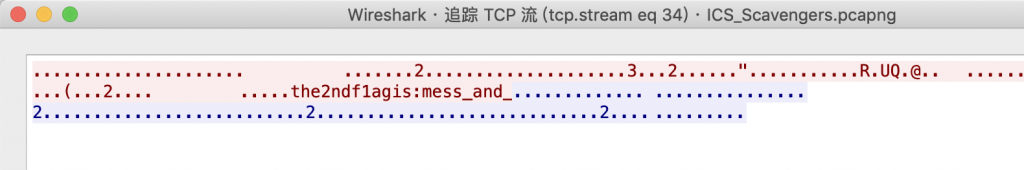

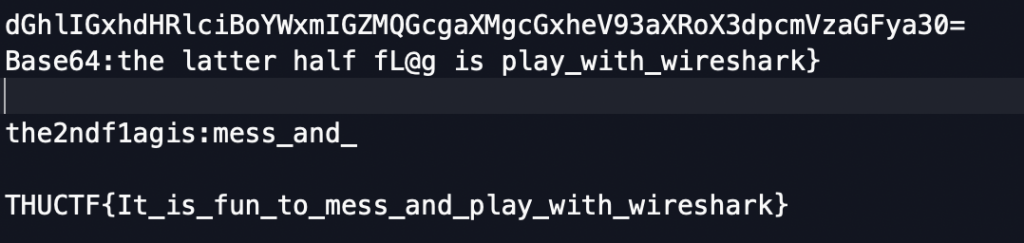

4.ICS Scavengers

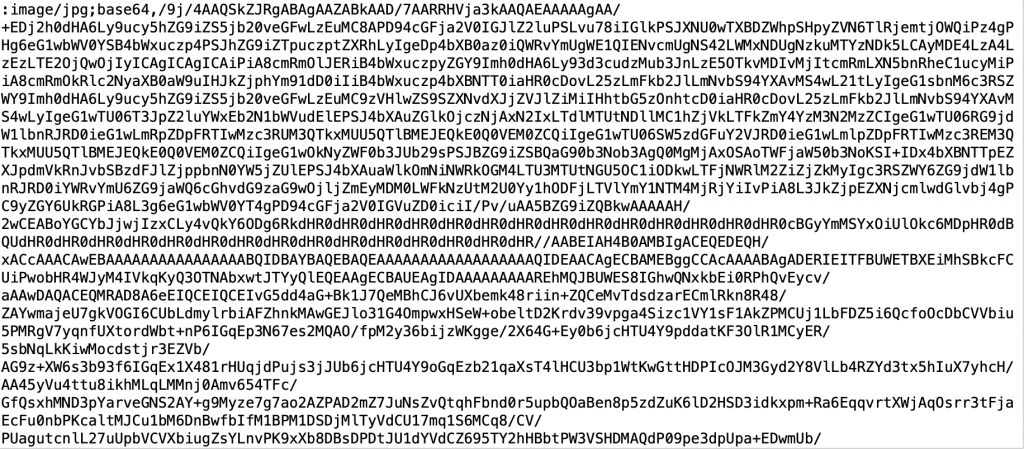

第一个是 Base64 加密字符串,直接解密即可。

第二个明文给出。

第三个是 Base64 编码的图片,解码即可。

三段 Flag 合成最终的 Flag:

- 后记

为什么我只写了 3 道题呢?

- 完全没有基础,100%

萌新 - 后天被各种活动和微积分线代离散新生研讨课按在地上摩擦,无法拿出大量时间学 Pwn 或者 Web,也没有时间想题

- 懒

这应该算是一个好的开头吧,我想。最近一直遇到的都是学习难度大、曲线陡的问题,都耗时间,但都要坚持。 只要,一直提高就好了吧。